【技術文章】理解安全工業網路的OT框架與標準

原文網址:TAP Into Technology Blog: Industrial OT

譯者:翰特科技

2021年4月,勒索軟體攻擊癱瘓了美國最大的管道網路。Colonial Pipeline提供了東北地區將近50%的能源需求,損失了近100 gigabytes的專有數據。鑒於一個主要燃料分配網路的多日關閉,NIST網路安全框架(NIST CSF)再次引起能源公司股東們的興趣。

迄今為止,對能源行業的勒索軟體攻擊繼續成倍增加,針對易受攻擊的IT系統,使關鍵能源基礎設施喪失能力。令人不安的是,全球能源基礎設施遭受的攻擊中有50%發生在美國。.

關鍵基礎設施部門的大多數組織(47.8%)將其控制系統映射到NIST CSF。其他流行的框架包括IEC 62443(32%),NIST 800-53(31.5%),NIST 800-82(29.6%)和ISO 27000系列(29.1%)。然而,在過去兩年中,MITRE ATT&CK® ICS框架已成為應對網路安全威脅的力量倍增器,特別是在石油和能源領域。

在我們探索MITRE ATT&CK框架之前,我們先來看看有哪些更新,並概述廣泛的行業合規性,包括保護關鍵基礎設施部門的網路安全標準和框架。

Pipeline cyber defense: NISTIR 8374 和 API 標準 1164 之間的新的協同合作夥伴關係

2021年6月17日,NIST發佈了其新的勒索軟體管理網路安全框架配置(NISTIR 8374)的初稿。9 月,它發佈了修訂草案 — 關於此新草案的公眾意見已於 2021 年 10 月 8 日結束。.

NISTIR 8374 提供了一個可操作的路線圖,可幫助組織回應並降低其對勒索軟體攻擊的易感性。它概述了與NIST網路安全框架的五個要素相對應的基本網路安全控制和防禦措施:識別,保護,檢測,回應和恢復。

勒索軟體配置檔特別適用於已採用NIST網路安全框架和NERC-CIP(關鍵基礎設施保護)標準的組織。

同時,為了強調能源部門對保護國家關鍵基礎設施資產的承諾,API於2021年8月18日發佈了第3版標準(Std)1164。API

全球行業服務 (GIS) 高級副總裁 Debra Phillips 表示:"新版本的 API Std 1164 建立在我們行業悠久的歷史之上。與聯邦政府合作,保護國家龐大的管道網路和其他關鍵能源基礎設施免受網路攻擊。

第三版也與美國司法部新成立的勒索軟體和數位勒索特別工作組的目標保持一致。

新的 NISTIR 和 API STD 1164 更新共同成為保護國家關鍵基礎設施的強大手段。

MITRE ATT&CK® ICS 框架如何適應能源 IT/OT 安全環境

有效的治理藍圖可以加強組織對IT/OT網路相關風險的回應。

這就是ATT&CK® ICS框架的用武之地。這個新框架為針對威脅參與者使用的戰術和技術創建成功的防禦策略提供了基礎。根據SANS

2021 OT / ICS網路安全調查,47%的受訪者利用MITRE ATT&CK® ICS來緩解IT

/ OT網路安全事件。

儘管NIST網路安全框架為識別和響應威脅提供了全面的治理結構,但它沒有提供用於預測勒索軟體行為、檢測隱形偵察活動、隔離攻擊或對網路安全事件進行事後分析的範本。但是,ATT&CK® ICS框架做到了。

所以,NIST網路安全和ATT&CK® ICS框架能共同作為緩解能源領域IT/OT融合風險的關鍵基礎。

控制系統對應的通用網路安全標準

NIST網路安全框架(CSF):這是一種減輕組織網路安全風險的五功能方法。它通常與以下標準相結合:

- ISA/IEC 62443:該框架旨在減少工業自動化和控制系統中當前和未來的安全漏洞。

- NIST 800-53:這些安全和隱私控制旨在支持聯邦政府和所有關鍵基礎設施。

- NIST 800-82:本指南提供了保護工業控制系統的路線圖。

- ISO 27000 系列:這些標準側重於幫助組織加強其資訊安全實踐。

- CIS (Critical Security Controls)關鍵安全控制:這些是一組操作,可説明組織保護其數據免受網路攻擊媒介的侵害。

- NERC CIP:這些標準旨在保護國家電網。

- NIS Directive:該立法旨在加強整個歐盟的網路安全。

- MITRE ATT&CK ICS Framework:這是一個全球可訪問的知識庫,其中包含網路威脅參與者使用的戰術和技術。

- NISTIR 8374(Draft):本指南旨在幫助組織管理勒索軟體攻擊的風險。

還有其他框架,包括了:

- GDPR: 該立法涉及歐盟的數據隱私和安全。

- Cybersecurity Maturity Model Certification: 一個用於衡量支持國防部國防工業基地的30多萬個組織的網路安全流程的成熟度的評估程式。

- C2MC (Cyber Capability Maturity Model): 該工具評估了美國所有關鍵基礎設施部門的網路安全實踐的實力。

- NIS Directive, ANSI/AWWA G430-14: 該標準定義了美國廢物和廢水處理設施的保護性安全計劃的最低要求。

- Qatar ICS Security Standard: 該標準強調了卡達工業自動化系統的安全控制。

- Chemical Facility Antiterrorism Standards (CFATS): 該監管計劃針對美國高風險化學設施的安全。

- ENISA Guide to Protecting ICS (EU): 本手冊可作為減輕整個歐盟工業控制系統受到攻擊的指南。

部署正確的資產管理、威脅檢測和回應工具以促進更安全的工業網路

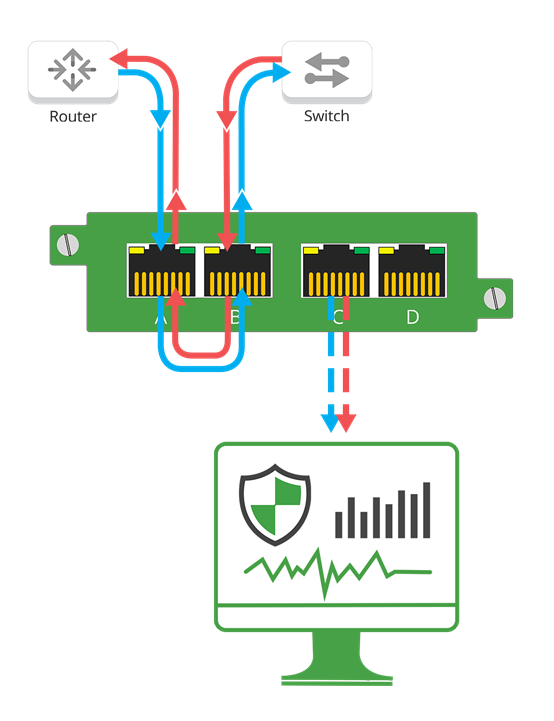

如今,要獲得用於發現和管理的全面資產可見性,首先要通過網路 TAP(test access points)提供 100% 的封包可見性。在當今的環境中,依賴交換機 SPAN 或鏡像埠並不合適,因為它們不是為長期連續監視而設計的。

完整可視性是有效的網路安全威脅檢測和回應解決方案的基礎。 由於能源領域的IT/OT融合,威脅檢測和回應比以往任何時候都更加重要。例如,允許石油和天然氣公司遠端監控海上鑽井平臺上工人安全的物聯網感測器依賴於互聯網連接,這提供了多個危及OT基礎設施的安全漏洞。

工業團隊求助於網路 TAP 來提供封包可視性,這不僅是因為與 SPAN 相比具有明顯的優勢,還因為它們易於部署、堅固耐用的隨插即用設備,具有被動式或failsafe功能,並且不會影響當前網路配置。添加網路 TAP 以提供 24/7/365 全天候網路流量的全雙工複製副本。這些副本是安全的,而且可以提供單向以及媒體轉換和流量聚合選項。所有這些都旨在使資產庫存和威脅檢測工具部署無縫,確保符合合規性和安全標準。