【技術文章】通向Zero Trust之路 - 了解與建置Zero Trust可視性架構(三)

3-4. Network TAPs

Network TAPs (Test Access Points) 是設計來複製完整雙向流量的硬體設備,可整日不中斷地運作 ,且不影響網路完整性。將TAPs放置在路由器和交換器之間,取代原本兩者直連的方式,從而可獲得完整、未經過濾的雙向流量的複本。

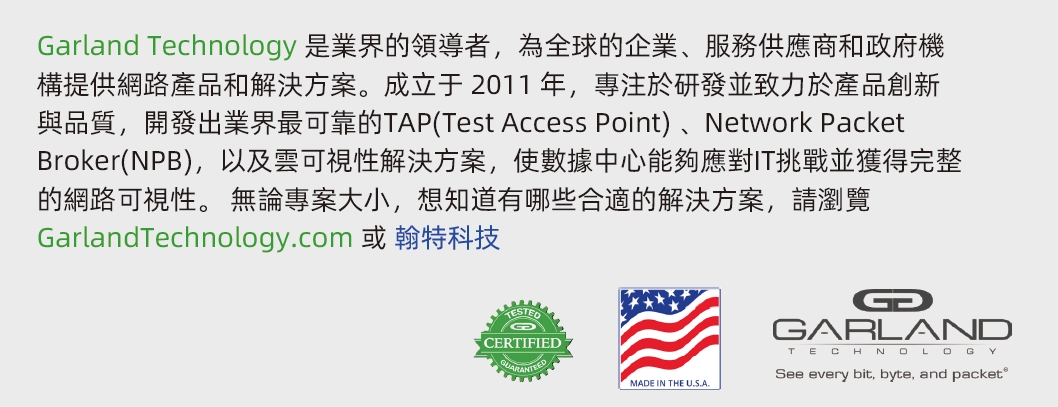

Diagram 4: Network TAP

Ports A & B 負責連接網路,

ports C & D 負責提供流量複本給分析工具。

可能當前您的網路是使用SPAN的方式來達成TAP所提供的功能。儘管在過去,在某些應用場景中是可用的,但現在,在規範中已明文規定是不能SPAN取代Network TAP的,尤其是在構建可靠的零信任體系結構時。

採用Network TAPs的可視性架構的好處:

• 以更佳的方式提供封包資料,以使分析工具達到最佳效果

• 簡化數據收集工作流程,以便在故障排除或處理安全事件期間進行分析,進而提高了IT生產率。

• 使IT和資安人員可以在適當的時間存取所需的數據。 • 使團隊能夠協作進行網路承載量規劃或處理IT事件。 • 提高事件處理速度,並讓新服務更快地上線。 安全和基礎架構團隊更容易通過監視和資安工具來檢測新的或不斷發展的服務。

3-5. Network Packet Brokers

Network packet brokers 是設計來將Network TAPs或SPAN而來的封包資料傳送到維護網路效能和資料保全的資安/效能工具的硬體設備。他們控制流量並可以減少發送給每個工具的封包數量,因此可以讓使用者不會因為介面速度提升就必須持續投資於新的高成本工具。

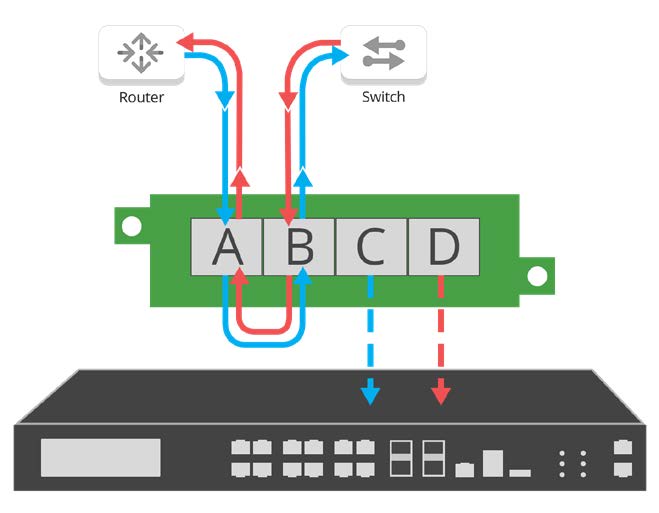

Diagram 5:

Network TAPs 將兩個不同區段的網路流量「餵」給network packet broker,

由NPB將需要的流量轉給連接的分析工具

這些設備發揮其關鍵作用在有效聚合所有網路流量,以最大程度地提高Zero Trust體系的可視性。NPB具有各種負載平衡,過濾和聚合等功能,可充當Network TAPs與您的分析/監測工具之間的中間人,同時可提供各種不同的連接方式和封包整理選項。

利用Network Packet Brokers的可見性體系結構,可提高資訊安全和網路監控技術的有效性,並降低總體風險,其中包括了:

• 提升風險評估能力

• 降低網路複雜度

• 基礎架構易於升級 • 提升分析工具的工作效率 • 促進流量增長(毋須煩惱要隨之添購更高容量的網路安全/監測工具) • 減少違反法規事件發生

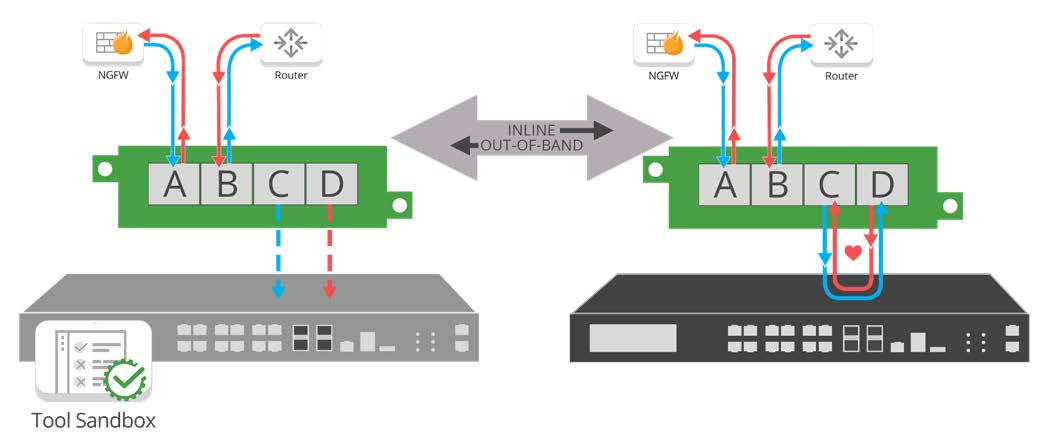

3-6. Bypass TAPs

存在單點故障(SPOF, Single points of failure)風險在政府網路是不能接受的缺陷。透過旁路(Bypass)技術讓管理者可以輕易建置串接在線式(inline)分析工具,而不會影響網路的完整性。儘管Network TAPs可以複製100%的全雙工網路流量,但是Bypass TAP在連接上,會使用一對monitor port串聯方式連接設備,而不是接接使用在線式(Inline)方式直接連接,因此在出現故障或需要進行更新時,可以提供“關閉閥”的作用 。

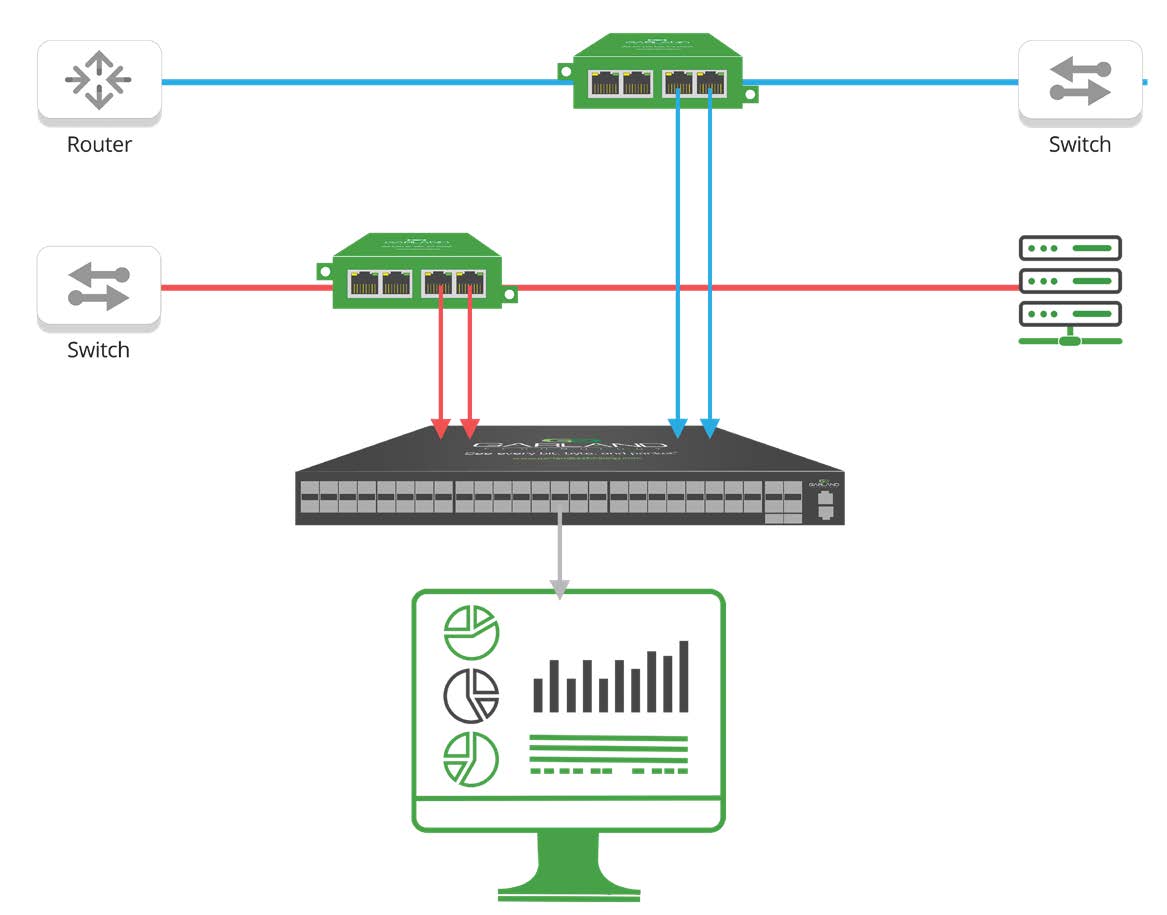

Diagram 6: Bypass TAP.

Ports A & B負責連接要監控的鏈路,

Ports C & D 將流量轉送給分析工具,

並可監測工具是否正常工作。

停機風險管理

由於在線式安全設備(Inline security appliances)位於網段之間或網路邊緣,因此管理停機時間的風險是部署資安設備時的重要考慮因素。 部署在線式資安工具時,資安團隊經常面臨:

• 部署太多資安分析設備會降低網路效能

• 在線式設備故障會造成網路停機

而停機,影響的不只是網路而已

• 降低組織的信任感,聲譽受損

• 營收的損失

Bypass TAPs 利用Heartbeat封包來監視網路中的單點故障,該技術可監控連接設備的運行狀況。 當心跳無法從連接的設備返回到監視端口時,Bypass TAP會按照事先設定的模式,進行fail-open或fail-close,從而使資料流繞過該工具以保持鏈路暢通或關閉該鏈接,以確保不受監視的數據不會通過網絡 ,觸發切換至備用路徑。

3-7. 雲環境可視性解決方案

在未來的幾年中,將會有越來越多的政府工作負載,通過聯合企業防禦基礎架構(JEDI, Joint Enterprise Defense Infrastructure)計劃從本地數據中心遷移到雲計算環境。 無論您是使用公有雲,私有雲還是混合雲,傳統的專注於本地的可視性解決方案都將不足以支持您的Zero Trust架構所用。

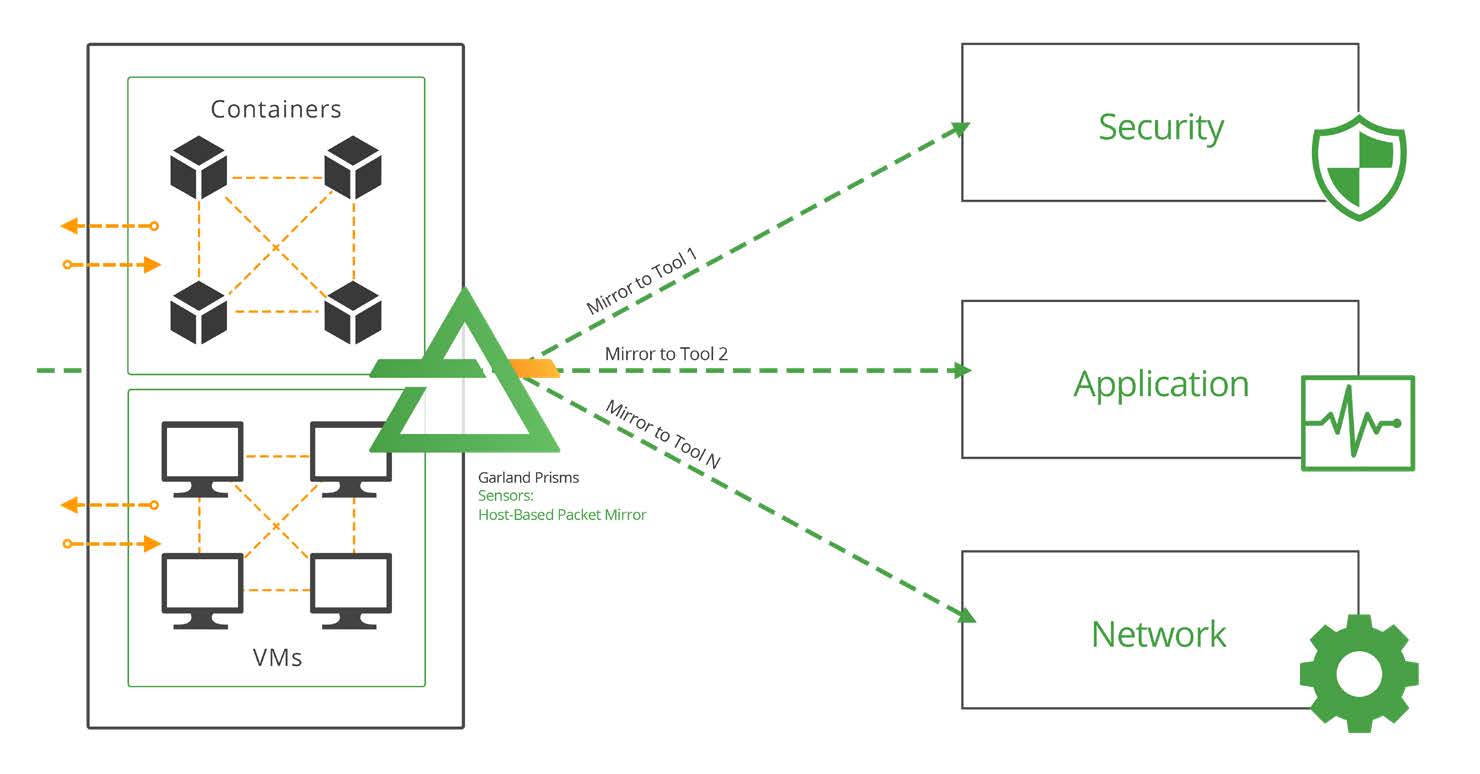

取得全面性的雲計算環境流量的可視性,需要一個專為其設計的解決方案,至少要能應對封包擷取、加密內容解密、以及維持資料傳送一致性的挑戰。而透過Garland Prisms方案所提供的進階封包擷取功能,在雲環境中進行安全性監視和封包檢查,您將可以獲得完整的網路可視性。

Diagram 7: 將雲環境中的封包完整複製給多個目的地(1:N)

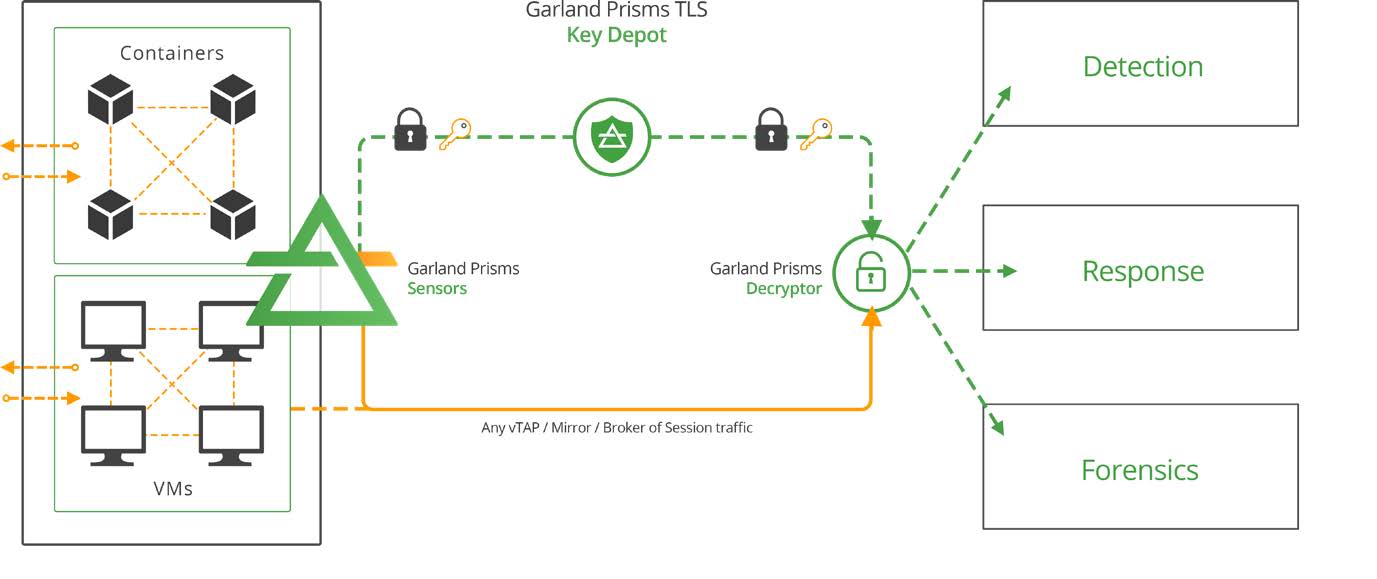

Garland Prisms最重要的功能之一是TLS解密。 可找出對稱密鑰(Symmetric key),以進行加密內容的解密,可用於南北向(north/south)和東西向(east/west)流 量、VM、Container和Kubernetes以及第三方服務。

Diagram 8: 雲環境中的TLS 1.3 解密應用

Garland Prisms最重要的功能之一是TLS解密。 可找出對稱密鑰(Symmetric key),以進行加密內容的解密,可用於南北向(north/south)和東西向(east/west)流 量、VM、Container和Kubernetes以及第三方服務。

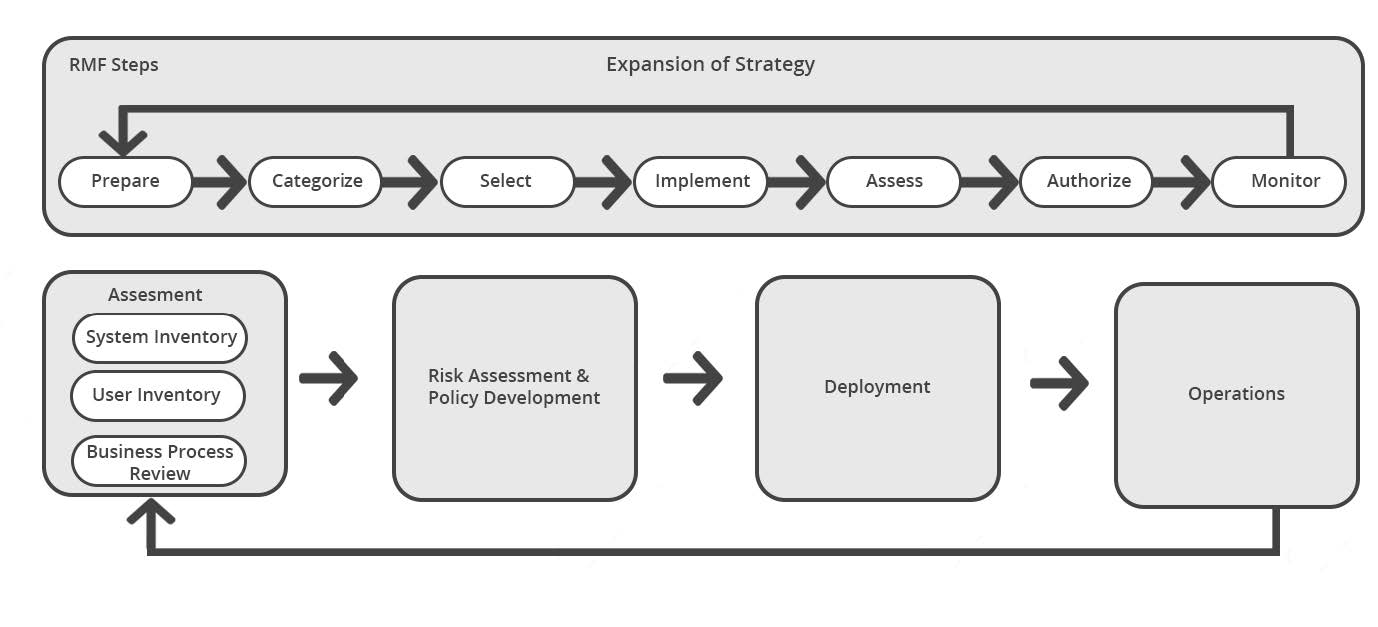

4. 建立Zero Trust策略

有了零信任可視性體系結構之後,您可以創建一組總體策略,用來支援應用於整個政府網路中的方法。 這些策略應規定通過ZTA可視性層所連接的所有資訊安全和網路監視設備的配置。

在為您的工具和設備制定策略時,記得要考慮到以下問題:

• 誰可以存取資源?

• 使用什麼應用程式來訪問防禦面(protect surface)?

• 使用者在何時存取資源?

• 封包應該流向何處?

• 封包為何會通過防禦面?

• 使用者是如何訪問防禦面的?

建立Zero Trust策略沒有一套可以適用於所有環境的方法。要考量聯邦Zero Trust命令的要求,並根據您的可視性工具層能達到的視野來建立適用的策略。

5. 監看和維持Zero Trust模型

實現Zero Trust model會是一個逐步漸進的過程。Zero Trust 體系架構需要組織內對他們的資產(包含實體和在雲環境的)、使用者們、商業流程...等,有詳細完整的了解。這會需要進行完整包含資產 / 使用者/ 資料流 / 工作流程的調查。

當這些基礎訊息被記錄成文件之後,便會開始執行規律的「監看、維護和更新」周期。 最後一步則是關於利用可視性工具來支持對Zero Trust體系架構的持續監視,以便您可以隨著需求的發展保持其有效性。

Diagram 9: Zero Trust 佈署及維護周期

Bypass TAPs 在Zero Trust的維護與更新環節,扮演著重要的角色。他們的Inline管理功能使您可以輕鬆地將Inline工具移出鏈路進行更新、安裝修正檔、或執行故障排除,以及在將工具重新接回鏈路中之前對其進行沙箱/優化/驗證,而無需為此關閉網路。

透過Inline管理功能維護Zero Trust體系架構:

• 降低非預期停機的風險

• 使用真實流量對新應用作沙箱測試

• 對於inline設備的錯誤及效能作出告警或報表

• 降低資安設備的投資成本

• 降低網路的複雜度

Diagram 10: 透過Bypass設備,可輕易切換設備是否inline部署

通往Zero Trust之路

要抓住政府邁向Zero Trust的一線機會很快便會消失。用不了多久,政府的IT領導者便會開始認為所有機構都已經遵循Zero Trust原則,並擁有相應的架構來執行它們。

當您要開始協助具有傳統網路的政府機構進行Zero Trust的實施,這似乎不是一條簡單的路。但是,這其實不一定像您所想像的那麼艱難。

從建立Zero Trust可視性架構開始作為向Zero Trust的第一步,用以確保整體的網路可視性,滿足政府網路資訊安全最高層級的要求。

結論

Garland Technology 可以幫助您成功實現Zero Trust體系的建立和運作。 我們完整的Network TAP、NPB、bypass技術和雲環境可視性解決方案產品組合可以協助簡化您的網路安全升級任務。