【技術文章】通向Zero Trust之路 - 了解與建置Zero Trust可視性架構(二)

實作Zero Trust的五個步驟

所有朝向Zero Trust的新標準和法規,對於身負將高度複雜的政府網路升級的IT領導者們,是無法阻擋的。這個轉變過程不會是一夕之間,也不需要您將現有的資訊安全架構全部打掉重練,以便實現Zero Trust。

按照接下來的步驟建議,可以幫助您簡化實作Zero Trust的過程,並幫助您滿足新的政府規定。

1. 定義防禦面(Identify the Protect Surface)

在大部份的狀況,網路安全的對話都是以攻擊面為中心。這對於針對外圍作防禦來說是合適的,因為您需要採取能涵蓋網路中所有潛在的攻入點的安全措施。而在Zero Trust模型下,你要作的是專注於防禦面,相對於找出廣泛的攻入點,這可以大大地縮小關注範圍。

這兩種方式最主要的差別在於您可能會沒辦法識別攻擊面的某些部份,這些盲點就是攻擊者想要利用的。但防禦面則不同,是可以被完全定義出來的。其中會包括:

• Data: 記錄並標識所有需要保護的FCI,CUI,PII和其他與政府相關的數據。

• Applications: Zero Trust防禦面必須包括商業應用程式和客戶應用程式。

• Assets: 所有網路裡的實體資產,都需要被記錄,包括IoT裝置和硬體式的安控組件。

• Services: 必須確定所有可能受到損害的內容,從Active Directory到DHCP、DNS以及其他的網路管理服務等等。

即便防禦面的各方面都在您的掌控之下,對於這些組成元件的可視性還是可能存在某些盲點。下一個步驟,確認資料流,可以在您的Zero Trust模型還沒被影響前就發現這些盲點的存在。

2. 確認資料流(Map the Data Flows)

可視性是任何Zero Trust模型的基礎。如果不了解您的系統如何相互作用以及流量如何在整個網路中移動,您將無法採取戰略性步驟來管理防禦面。

在政府網路中,對於資料流的「大概」、「近似」的定義是不能被接受的。為了獲得各個系統之間如何協同工作的必要了解,您需要實現一個適當的可視性層,利用網路TAP和NPB(Network Packet Broker 數據包代理),最終將數據傳送到網路監控和安全解決方案。

完整的網路可視性,指的是能夠追蹤100%流進和流出網路的封包。這種層次的可視性,需要結合先進的封包擷取能力,讓您可以看到完整的資料流,以便您決定如何改善安全措施,讓網路運作更有效率,以及將處理網路障礙和安全事件的反應時間最小化。

有了有關資料流以及防禦面的基準資訊,即可為Zero Trust架構奠定基礎。

3. 建立Zero Trust可視性架構(Zero Trust Visibility Architecture)

‘‘定義防禦面”和‘‘確認資料流”是必要且基本的步驟。當您蒐集起這此資訊之後,就是開始著手建立Zero Trust架構的時候了,這其中會包含了適當的存取權限、框架(Framework)和可見性結構,以產生Zero Trust環境。

在Zero Trust環境,所有的流量都必須被檢查,並且在網路上留下記錄,和分析、辨識潛在的攻擊並加以應對。除此之外,網路可視性還需要包括:

• 基本上要有網路連通性。區域網路(LAN)能夠連通,是否有網域controller並無影響,要能進行路由和取得基礎服務(例如:DNS)。

• 必須能擷取所有的網路流量 - 在資料平面(data plane)上所有看得到的流量都要記錄,並且能夠根據需要過濾出有關連接的metadata,以便對安全策略作動態更新。

• 用於支援存取決策流程的基礎架構,需要具有伸縮性(scalable),以應對流量負載的變化。

3-1. Zero Trust 存取

目標是防止對數據和服務的未經授權的訪問,同時使訪問控制的執行盡可能細化。 讓被授權和批准的主題(用戶,應用程式和設備的組合)能夠存取數據,而排除所有其他主題(例如:駭客)。

重點會聚焦於身份驗證、授權和縮小信任區,並最大程度地減少身份驗證中的臨時延遲。

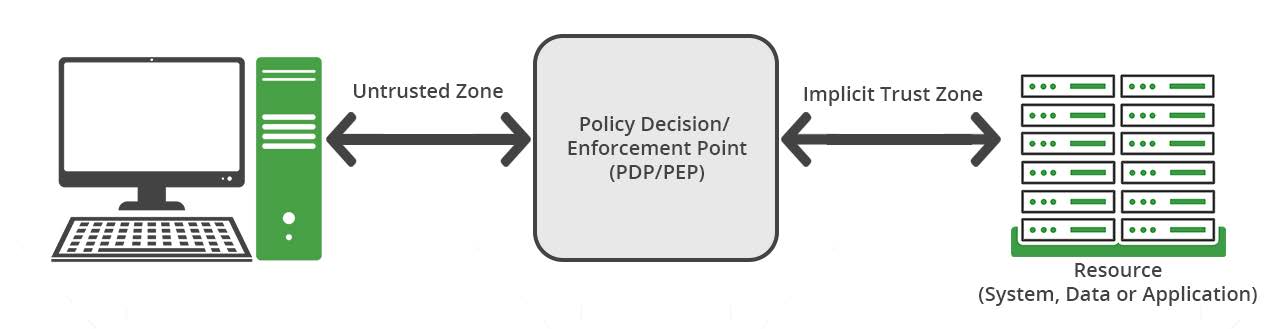

Diagram 1: Zero Trust 存取

當用戶或設備需要存取企業資源。 通過PDP (Policy Decision Point )和相應的PEP(Policy Enforcement Point)決定授予存取權限與否。

3-2. Zero Trust 框架

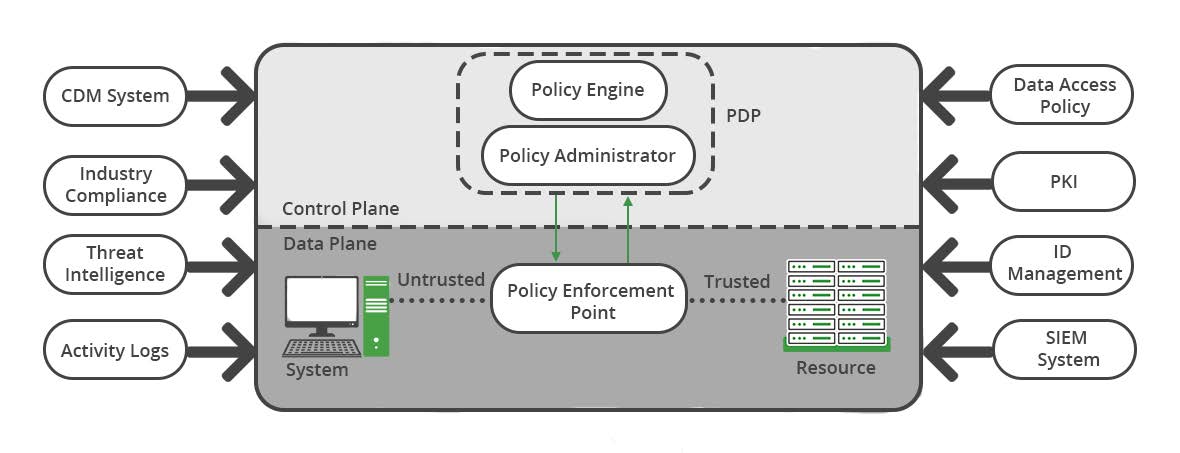

美國國家標準及技術研究院(NIST, National Institute of Standards and Technology)提出了一個邏輯框架模型,該模型著重於策略引擎,策略管理員和策略執行之間如何通信。

策略引擎允許使用者存取任何資源,都是依據已設定好的策略作決定。策略管理員連接到策略引擎,當策略引擎確認使用者是允許存取某項資源的,策略管理員就執行和創建所需的身份驗證憑據。

Diagram 2: Zero Trust 邏輯框架

策略引擎允許使用者存取任何資源,都是依據已設定好的策略作決定。策略管理員連接到策略引擎,當策略引擎確認使用者是允許存取某項資源的,策略管理員就執行和創建所需的身份驗證憑據。

該框架還列出了其他互補單元的整合方式,包括持續診斷和緩解系統(CDM,Continuous Diagnostics and Mitigation system)、行業合規系統、威脅情報源(Threat intelligence feed)、資料存取政策、企業公鑰基礎結構、ID管理系統、安全信息和事件管理(SIEM)系統 以及網路和系統活動日誌等。

3-3. Zero Trust 可視性架構

在此框架內,“網路和系統活動日誌”是指一個企業用的系統,而該系統聚集資產日誌(asset logs)、網路流量(network traffic),資源存取操作以及其他事件,這些事件提供有關企業資訊系統安全狀況的即時(或接近即時)反饋。

儘管每個政府機構網路都需要獨特的設計來滿足其特定需求,但是任何“零信任”體系結構都需要可視性架構來擷取所有網路流量。

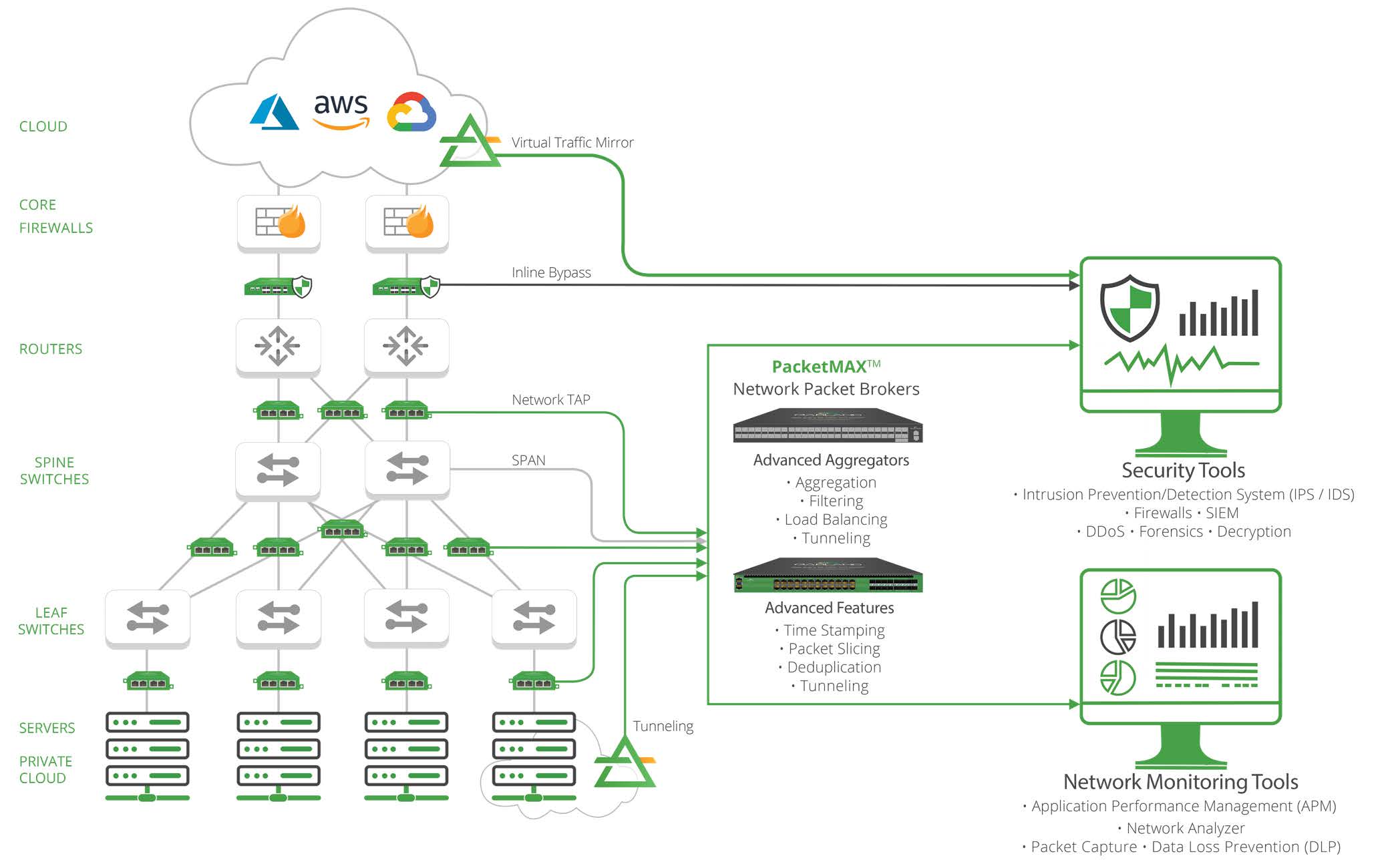

Diagram 3: 傳統的可視性架構示意

透過TAP或SPAN從目標網段蒐集封包資料

透過網路彙聚和網路封包代理(Network packet broker)

將封包轉發給資安和網路監控解決方案

使用前面提到的這些工具實施可視性基礎架構時,以下這些特點可以幫助您將零信任系統的效用最大化:

• 改善風險評估:能夠保證對網路流量和資料流的總體可視性,可以更輕鬆地發 現漏洞並管理防禦面的修正。

• 降低網路複雜度:透過Network TAPs 和NPBs的負載平衡、封包篩選等功能,可以比較容易將各種網路分析工具和資安系統的使用率最佳化。這些功能可以最大程度地減少部署時所需要的工具的數量,以最大程度地提高可視性,從而減少網路架構的複雜性,尤其是在龐大的政府網路中。

• 簡化基礎架構升級:可視性層的建構可以創建許多網路存取點,並且套用多個在線式(Inline)或非在線式的資安和監控工具。在這些網路基礎建設需要作更動或升級時,可以繼續維持資料流的連通,而不必花很長時間暫停網路在等待升級完成或變動生效。

• 讓工具發揮更佳效能:讓您的資安和監控工具有最佳產出的方法只有一種:讓這些工具能夠收到所有必要的封包流量。可視性層可以確保每種工具都收到它們支持Zero Trust架構所需要的所有封包。

• 更大的彈性:隨著時間的推進,網路必將需要提高速度,才得以跟上新應用、新模式的步伐。 適當的可視性層,會讓在作規劃頻寬增加和對更大流量的需求變得更加容易。

• 減少合規性違規:違反政府規範,有時是因為網路架構的盲點所導致。透過合理的可視性層建構,資安和監控工具能夠收到所有必要的封包流量,您就可以在可能一直存在的盲點導致問題發生前就事先處理好。

只要選擇了對的工具,您就可將這些優點結合進您的Zero Trust 架構。當以有效支援Zero Trust體系架構為前提來建構可視性架構時,您需要考慮network TAPs、network packet brokers (NPBs)、bypass TAPs以及雲環境可視性解決方案之間合理的組合。